La adopción de la nube se ha convertido en una prioridad para muchas organizaciones en la actualidad. Azure, la plataforma de servicios en la nube de Microsoft, ofrece una amplia gama de herramientas y servicios para ayudarte a impulsar la transformación digital de tu negocio. En esta publicación, exploraremos los pasos clave para iniciar tu viaje hacia la nube con Azure.

1- Definir una estrategia clara:

Antes de comenzar, es importante tener una estrategia clara que defina tus objetivos y cómo la nube puede ayudarte a alcanzarlos. Considera los beneficios que buscas, como la escalabilidad, la flexibilidad, la seguridad y la reducción de costos. Define también qué cargas de trabajo migrarás a Azure y en qué plazos.

2- Evaluación de la infraestructura existente:

Realiza un inventario de tu infraestructura actual para comprender qué componentes se pueden migrar a la nube. Identifica las dependencias entre sistemas y determina las posibles implicaciones de la migración. Esto te permitirá planificar mejor el proceso de transición.

3- Diseño de la arquitectura en la nube:

Una vez que hayas evaluado tu infraestructura, es hora de diseñar la arquitectura en la nube. Azure ofrece una amplia gama de servicios, como máquinas virtuales, almacenamiento, bases de datos y servicios de inteligencia artificial. Aprovecha las capacidades de Azure para optimizar tus aplicaciones y sistemas, asegurándote de elegir las opciones de configuración adecuadas para tu caso de uso.

4- Migración de datos y aplicaciones:

La migración de datos y aplicaciones es un paso crítico en tu camino hacia la nube. Puedes utilizar herramientas como Azure Site Recovery para migrar máquinas virtuales y Azure Database Migration Service para mover bases de datos existentes a Azure. Asegúrate de probar y validar la migración antes de hacerla en producción.

5- Seguridad y cumplimiento normativo:

La seguridad es fundamental en cualquier entorno en la nube. Azure proporciona una variedad de herramientas y servicios para proteger tus datos y aplicaciones. Asegúrate de implementar las mejores prácticas de seguridad, como el uso de autenticación multifactor, la encriptación de datos y la supervisión continua.

6- Optimización y escalado:

Una vez que tus aplicaciones estén en la nube, puedes aprovechar las capacidades de escalado automático y optimización de Azure para mejorar el rendimiento y la eficiencia. Utiliza servicios como Azure Monitor y Azure Advisor para supervisar y optimizar tus recursos en la nube de manera continua.

7- Aprendizaje continuo y actualizaciones:

La tecnología en la nube está en constante evolución. Mantenete actualizado sobre las últimas novedades de Azure y aprovechá los recursos de aprendizaje proporcionados por Microsoft, como la documentación, los cursos en línea y los eventos comunitarios. Continuá mejorando tus habilidades en la nube para obtener el máximo beneficio de Azure.

El camino hacia la nube con Azure puede ser emocionante y transformador para tu negocio. Sigue estos pasos clave, adapta y actualiza tu infraestructura con las soluciones en la nube de Azure. Una ventaja adicional de migrar a la nube es la cobertura ante obsolescencias de licencias. En lugar de preocuparte por el vencimiento de las licencias y las actualizaciones costosas, Azure te proporciona una plataforma actualizada y flexible, donde las licencias se gestionan de manera centralizada y actualizaciones se realizan de forma automática. Esto te permite mantener tus aplicaciones y sistemas en funcionamiento sin interrupciones y asegurarte de estar siempre utilizando las últimas versiones de software.

Se trata de un modelo de negocio en el que los ciberdelincuentes venden sus herramientas maliciosas, como ransomware, spyware o troyanos, a otros criminales que las utilizan para atacar a sus víctimas. El Malware as a Service (MaaS) facilita el acceso al malware y reduce los costes y riesgos para los atacantes, lo que aumenta el número y la gravedad de los incidentes.

Por eso, de la mano de Kaspersky, ofrecemos una protección integral contra el malware, incluyendo el MaaS, mediante diferentes soluciones que se adaptan a tus necesidades y a tu infraestructura. Con Kaspersky, podrás:

• Bloquear automáticamente la mayoría de las amenazas con nuestro software avanzado Kaspersky Anti-Virus.

• Proteger los endpoints de su empresa con nuestra plataforma de seguridad Kaspersky Endpoint Security for Business, que incluye tecnologías como el control de aplicaciones, el cifrado de datos, la prevención de exploits y la respuesta ante incidentes.

• Asegurar las cargas de trabajo en la nube y los entornos híbridos con nuestra solución Kaspersky Hybrid Cloud Security, que cuenta con capacidades como la protección contra amenazas avanzadas, la gestión de vulnerabilidades y la visibilidad de la infraestructura.

• Eliminar los dominios maliciosos y de phishing que pueden utilizarse para distribuir malware o robar datos con nuestro servicio Kaspersky Takedown Service, que proporciona una gestión completa del proceso de eliminación de los sitios web maliciosos.

• Identificar y monitorizar las amenazas emergentes, como el MaaS, que puedan afectar a tu reputación, tus activos o tus clientes con nuestro servicio Kaspersky Digital Footprint, que mapea las actividades maliciosas en la deepweb.

No esperes más y contactá a nuestro equipo para obtener más información sobre cómo Kaspersky protege a tu empresa del Malware as a Service. Estamos aquí para ayudarte a mantener tu negocio seguro y próspero.

Últimamente, los ataques de ransomware han estado en aumento y han dejado a muchas empresas paralizadas, incapaces de acceder a sus datos y sistemas críticos. Como CISO, es nuestra responsabilidad garantizar que nuestra organización esté preparada para enfrentar y recuperarse de estos ataques cibernéticos. Hoy, les hablaré sobre cómo podemos aplicar un plan de continuidad del negocio utilizando Veeam para proteger nuestra empresa.

El primer paso en nuestro plan de continuidad del negocio es realizar copias de seguridad fuera del sitio de nuestros datos y sistemas críticos. Veeam nos permite hacer esto de manera eficiente y segura, asegurando que nuestras copias de seguridad estén protegidas y disponibles en caso de un ataque de ransomware. Además, Veeam nos brinda la posibilidad de realizar estas copias de seguridad con frecuencia, lo que minimiza la pérdida de datos en caso de un desastre.

En caso de un ataque de ransomware, Veeam nos proporciona herramientas para recuperar rápidamente nuestros datos y sistemas. Podemos restaurar nuestras copias de seguridad en cuestión de minutos, lo que nos permite retomar nuestras operaciones comerciales lo más rápido posible. Esto es crucial para minimizar el impacto financiero y de reputación que puede resultar de un ataque cibernético.

Además de la recuperación rápida, Veeam también nos ofrece protección adicional a través de su función de encriptación. Esta característica garantiza que nuestras copias de seguridad estén protegidas contra accesos no autorizados, lo que nos brinda una capa adicional de seguridad en caso de un ataque de ransomware.

Es esencial contar con un plan de continuidad del negocio sólido para proteger nuestra empresa de los ataques de ransomware. Al utilizar Veeam para realizar copias de seguridad fuera del sitio y garantizar una recuperación rápida y segura, podemos minimizar el impacto de estos ataques y garantizar que nuestra organización siga funcionando sin problemas. No podemos permitirnos el lujo de ser víctimas de un ataque de ransomware, y Veeam nos brinda las herramientas necesarias para proteger nuestra empresa y garantizar su continuidad.

Si una organización desea seguir la regla 3-2-1, ¿qué se requiere?

En primer lugar, el departamento de TI debe tener al menos tres copias de todos los datos. La primera copia es la propia información de producción, por lo que realmente estamos hablando de dos copias adicionales además del conjunto de trabajo. Tener dos copias de seguridad reduce drásticamente el riesgo de pérdida. Para ilustrarlo, supongamos que estás haciendo dos copias en discos duros distintos pero idénticos. Las tasas de fallo son de alrededor de una en 125 durante un año, lo cual es un riesgo bastante alto si solo trabajas con una única copia. Sin embargo, si tienes dos copias, entonces tu riesgo de fallo es de 1/125, lo que significa que ahora tienes una probabilidad de uno en 15,625 de que ambos dispositivos fallen en un período de 12 meses. Eso es mucho más aceptable.

A continuación, debes utilizar al menos dos tipos diferentes de medios para tus copias de seguridad. En el ejemplo anterior, asumimos que los dos discos no comparten un punto de fallo común. Sin embargo, si el proveedor de discos envió productos con un problema fatal común, como un chip defectuoso, un fallo lógico o malware preinstalado, entonces ese riesgo de uno en 15,625 ya no se aplica. Por esta razón, es importante no poner todos los huevos en una sola canasta.

Finalmente, al menos una copia debe almacenarse fuera del sitio. Originalmente, esta regla buscaba eliminar el riesgo de que un evento único elimine todas tus copias de seguridad. Por ejemplo, si almacenas tus datos principales, además de las copias de seguridad en cintas y discos, todo en la misma oficina, solo se necesita un incendio o una inundación para dejarte sin ninguna copia de seguridad.

Siguiendo la regla 3-2-1, aseguras que tienes múltiples copias de tus datos en diferentes medios y ubicaciones, lo que reduce significativamente el riesgo de pérdida de datos debido a eventos adversos.

Sin embargo, en la era del ransomware, fuera del sitio significa más que simplemente almacenado a una distancia física significativa. Las copias de seguridad deben estar separadas de manera lógica también.

No es necesario tener un «gap» físico, donde las copias de seguridad se almacenan sin conexión, pero debería ser muy difícil para cualquiera sin la autorización adecuada acceder a ellas. De lo contrario, un ataque de ransomware podría cifrar no solo la copia de producción, sino también las copias de seguridad que se almacenan fuera del sitio pero aún están conectadas al entorno de producción.

Algunos han comenzado a agregar un cuarto número a la regla, transformándola en 3-2-1-0. El cero se refiere a «cero errores», lo que significa que todas las copias de seguridad se prueban para verificar su recuperabilidad. Eso es importante, porque el informe de protección de datos de Veeam 2021 encontró que más de un tercio (37%) de las copias de seguridad contenían errores o no se completaron dentro de la ventana asignada.

Después de todo, si las copias de seguridad no se pueden recuperar, podrías tener varias docenas de copias repartidas por todo el mundo y ninguna de ellas te serviría para nada. La regla 3-2-1 (o su variante que agrega un cero) proporciona una guía sólida para reducir el riesgo de copias de seguridad.

Pero en la era moderna, con copias de seguridad almacenadas en nubes hyperscale que copian automáticamente los datos varias veces dentro de una arquitectura altamente redundante, ¿es realmente necesario?

Porque ya sea que la regla 3-2-1 siga siendo relevante con la nube, ha moldeado la forma en que los profesionales de TI piensan en la protección de datos y seguirá haciéndolo durante décadas.

Cuando no tienes acceso a tus datos críticos, aplicaciones y sistemas empresariales, puede tener consecuencias significativas para tu negocio. Según el informe de Protección de Datos de Veeam 2022, basado en una encuesta a 3,000 empresas de todo el mundo, el costo promedio por tiempo de inactividad ahora es de aproximadamente $84,650 dólares estadounidenses por hora, con una duración típica de la interrupción de 79 minutos. Estas cifras destacan el impacto financiero que las organizaciones pueden enfrentar durante los períodos de no disponibilidad.

La probabilidad de experimentar tales interrupciones ha aumentado debido a varios factores. Los desastres naturales, como poderosos huracanes e incendios forestales masivos, se han vuelto más frecuentes y severos, representando una amenaza para las operaciones empresariales.

Además, el cibercrimen ha crecido exponencialmente junto con la migración al trabajo remoto. La revista Harvard Business Review señaló que los ataques de ransomware solamente aumentaron un 150% en 2020, y la suma promedio pagada por las víctimas creció más del 300%. El cibercrimen también se está volviendo más sofisticado. El incidente del oleoducto Colonial Pipeline cortó el suministro de combustible al 45% de la costa este de Estados Unidos, y esto no tuvo relación con ninguna causa, sino que se trató de dinero. Los hackers de DarkSide no solo llevan a cabo este tipo de ataques, sino que también venden ransomware como un servicio para que otros puedan hacer lo mismo. Después de recibir un pago de $4.4 millones de dólares, indicaron de manera profesional que investigarían a quién sus «socios» querrían encriptar para evitar futuras consecuencias sociales.

Sin importar el tipo de negocio en el que te encuentres, ya sea suministros de oficina o servicios legales, tus clientes dependen de ti. Cuando realizan un pedido o necesitan asesoramiento, si pierdes o no puedes acceder a los documentos necesarios para ayudarlos, no solo pierdes una oportunidad comercial, sino que tu reputación sufre. Esto significa que es probable que pierdas oportunidades futuras.

Como recordatorio, la copia de seguridad tradicional sigue la regla 3-2-1: tres copias de tus datos en dos formas de medios diferentes, con al menos una copia fuera del sitio. Si te encuentras con problemas incapacitantes, básicamente utilizas estas copias de seguridad para retroceder en el tiempo y restaurar rápidamente tus datos y operaciones a la normalidad. Puedes agregar un cero al final de 3-2-1 si estás probando tus copias de seguridad, ya que teóricamente no deberías experimentar errores al restaurar.

Sin embargo, aunque la regla 3-2-1 cumple con el objetivo de garantizar que tus datos estén respaldados, no dice nada sobre la velocidad de recuperación. Debes tener en cuenta este factor. Cuanto más tiempo lleve recuperarte, más tiempo tu negocio estará inactivo después de un desastre importante.

Ahora, veamos cómo esta regla estándar mitiga el riesgo de problemas comunes, amenazas y desastres, así como las posibles vulnerabilidades.

¿Deseas acceder a este contenido en formato audiovisual? Haz clic en el siguiente video:

El servicio de Windows Virtual Desktop (WVD) es una solución de escritorio virtual (VDI) en la nube que permite a acceder a escritorios virtuales y aplicaciones desde cualquier lugar y en cualquier dispositivo.

Es un servicio que ofrecemos a través de Microsoft Azure y proporciona una forma escalable y flexible para que las empresas administren sus escritorios virtuales y aplicaciones, permitiendo a los usuarios acceder a un escritorio completo de Windows 10/11 o aplicaciones individuales en la nube.

Los escritorios virtuales pueden personalizarse para incluir las aplicaciones y los datos necesarios que los usuarios necesitan en su día a día. También admite múltiples sesiones, lo que permite que varios usuarios accedan a una sola máquina virtual de Windows simultáneamente, convirtiéndolo en una solución rentable para las empresas.

Una de las principales ventajas del servicio WVD es su integración con otros servicios de Microsoft, como Azure Active Directory, Microsoft Endpoint Manager y Office 365. Esto permite a las empresas administrar y proteger sus escritorios virtuales y aplicaciones desde una ubicación central.

La arquitectura de Windows Virtual Desktop consta de varios componentes que trabajan juntos para proporcionar escritorios virtuales y aplicaciones de Windows en la nube.

Los principales componentes de la arquitectura de WVD son:

1- Servicio de infraestructura: Este es el componente central de WVD que proporciona la capacidad de crear y administrar escritorios virtuales y aplicaciones. Este servicio está alojado en Azure y es administrado por Microsoft.

2- Roles de implementación: Los roles de implementación de WVD son los componentes que se encargan de dar el acceso a los escritorios virtuales y las aplicaciones. Estos roles incluyen el rol de host de escritorio virtual, que proporciona el acceso a los escritorios virtuales de Windows 10/11, y el rol de host de aplicación, que proporciona acceso a las aplicaciones.

3- Imágenes de máquina virtual: Las imágenes de las máquinas virtuales son los archivos de imagen que se usan para crear los escritorios virtuales y las aplicaciones. Las imágenes se pueden crear y administrar mediante herramientas como Microsoft Endpoint Manager.

4- Almacenamiento: El almacenamiento en la nube es utilizado por WVD para almacenar los datos de la máquina virtual, como el perfil del usuario y los archivos de configuración. El almacenamiento también se utiliza para almacenar los archivos de imagen de la máquina virtual.

5- Red: WVD utiliza la red de Azure para proporcionar conectividad entre los usuarios finales y los escritorios virtuales y las aplicaciones. También utiliza la red para proporcionar conectividad entre los diferentes componentes de la arquitectura de WVD.

En resumen, el servicio de escritorios virtuales de Microsoft proporciona una forma segura, escalable y rentable para que las empresas brinden a sus empleados acceso remoto a escritorios y aplicaciones de Windows desde cualquier parte del mundo.

Si te interesa profundizar sobre este servicio de Windows contactá a nuestro equipo de especialistas.

Ahora que las empresas incorporan empleados geográficamente dispersos que pueden trabajar desde el domicilio o cualquier otro lugar, ya sea una cafetería o un sitio remoto, es indispensable que implementen nuevas configuraciones.

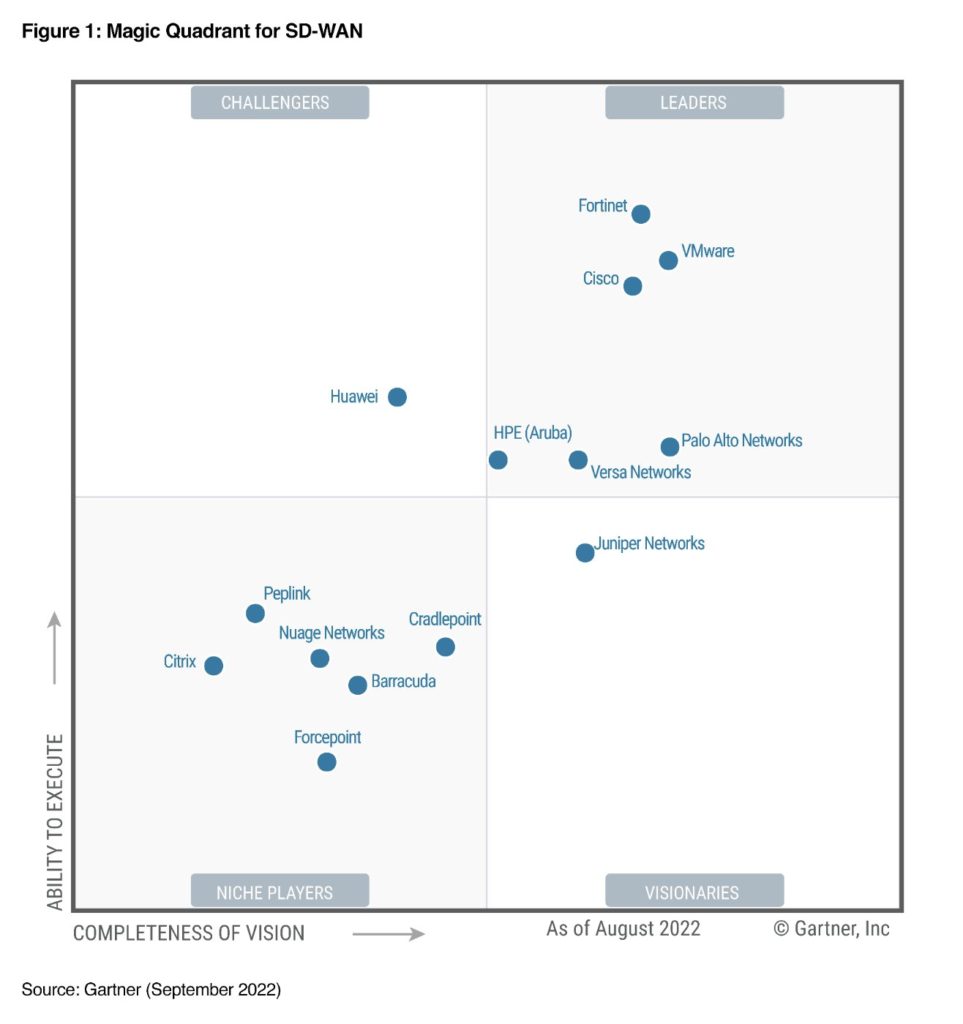

Para ayudar a estas empresas a ofrecer a sus empleados una experiencia y un entorno de trabajo optimo y seguro, disponemos de VMware SD-WAN.

VMware SD-WAN forma parte de la plataforma VMware SASE (perímetro de servicio de acceso seguro), que combina servicios de red y seguridad de la nube para ofrecer flexibilidad, agilidad y escalabilidad a empresas de todos los tamaños.

Como solución que se distribuye en la nube, VMware SD-WAN garantiza una conectividad WAN flexible y permite a los usuarios elegir entre conexiones de banda ancha, MPLS y LTE. VMware SD-WAN ofrece un alto rendimiento y una gran disponibilidad de las aplicaciones además de reducir los costes de la red. Puede detectar hasta la más mínima degradación y corregirla de forma dinámica mediante uno o varios enlaces WAN, lo que mejora en gran medida la experiencia de usuario

Para sacar el máximo partido a la SD-WAN todo el tráfico se enruta a través de VMware SD-WAN Edge. ¿Cómo lo hace?

Desde la compra de Carbon Black por parte de VMware en agosto de 2019, se ha estado trabajando para lograr una integración nativa con las soluciones de VMware, la cual ya es realidad. VMware busca que los administradores de sistemas tradicionales de entornos virtuales puedan liderar ahora también la parte de seguridad con un producto muy avanzado y conviviente con el ecosistema ya existente.

VMware Carbon Black combina antivirus de próxima generación con detección y respuesta de endpoints (EDR) para crear una solución integral de protección de endpoints contra ciberataques. La plataforma permite a las empresas administrar cualquier número de puntos finales a través de una única interfaz y agente de software, proporcionando seguridad de punto final a escala.

Está equipado con un conjunto de módulos de seguridad que protegen el sistema contra una gran cantidad de amenazas en línea.

Su centro de operaciones de seguridad (SOC) con todas las funciones, te permite administrar escaneos del sistema, ejecutar informes de seguridad y crear una lista de vigilancia de detección y respuesta de endpoints (EDR) para monitorear áreas específicas que corran un especial riesgo.

VMware Carbon Black es una plataforma de protección de cargas de trabajo nativa de la nube y, por lo tanto, está disponible como un software como servicio (SaaS) basado en suscripción.

La principal fortaleza de seguridad de Carbon Black es la protección contra malware. Su producto VMware Carbon Black Endpoint emplea una clase de antivirus conocido como NGAV (antivirus de próxima generación).

El NGAV de Carbon Black utiliza tecnología como la inteligencia artificial (IA) para mejorar su capacidad de detectar malware. Esto lo diferencia del software antivirus tradicional, que se basa principalmente en firmas de malware basadas en archivos.

Los ciberdelincuentes de hoy en día han evolucionado sus ataques para abarcar todo tipo de técnicas de malware, no solo ataques basados en archivos. NGAV responde a este desafío combinando IA con análisis de comportamiento, inteligencia de amenazas y análisis predictivo para identificar amenazas conocidas y desconocidas.

Carbon Black analiza flujos de eventos a través de archivos, procesos y aplicaciones informáticas, y conexiones de red. Unir estas piezas dispares permite a Carbon Black identificar un ataque a medida que se desarrolla, por lo que se detiene tan pronto como comienza.

La integración de EDR de Carbon Black en su solución VMware Carbon Black Endpoint es una bendición para los gestores del entorno. Por lo general, un complemento con servicios rivales, EDR combinado con NGAV crea un enfoque holístico para la seguridad de los endpoints.

Cuando las técnicas de prevención de malware fallan, EDR te ayuda a encontrar un ataque oculto en tu red de TI. Carbon Black descompone la cadena de ataque de malware en una representación gráfica. Este diagrama interactivo te permite hacer clic en cualquier parte de la cadena para ver detalles como qué acciones está tomando y en qué dirección IP de red (protocolo de Internet).

Carbon Black no solo entrega información, también proporciona herramientas para remediar el problema, como poner en cuarentena un dispositivo infectado o agregar el script de software recién desarrollado de su equipo a la lista blanca de la plataforma para que no se marque repetidamente.

El módulo de detección administrada monitorea continuamente el sistema, analizando instantáneamente cualquier amenaza que aparezca. El software asignará recursos a las áreas más sensibles.

El software puede rastrear el uso dentro del sistema para generar informes de seguridad completos. Los informes automatizados ayudan a cerrar las brechas de seguridad al abordar las configuraciones erróneas para que pueda corregir esas infracciones en su sistema.

El software presenta integración con más de 140 aplicaciones de terceros, lo que amplía la funcionalidad del producto. También es compatible con las capacidades de la interfaz de programación de aplicaciones (API) que le permiten integrar el software con prácticamente cualquier aplicación externa.

Esta solución es un centro de operaciones de seguridad (SOC) con todas las funciones que le brinda una protección completa de los dispositivos de punto final. Si estás buscando una suite de seguridad completa con herramientas de informes y capacidades de integración, VMware Carbon Black esta es la solución que necesitas.

Nuestro equipo de especialistas cuenta con la formación y las certificaciones oficiales de VMware y la experiencia local y regional, para asesorar y desarrollar estas soluciones.

Te invitamos a escuchar a Agustina y Damián, dos de nuestros especialistas, conversando de esta solución en nuestro podcast.

Si te interesa conocer más de nuestras VMware Solutions y Master Services Competencies hacé clic aquí.

Por último, te recomendamos revisar el siguiente informe: The Total Economic Impact of VMware Carbon Black Cloud

Ingresaremos al Datacenter, para reducir la superficie de ataque y proteger sus activos esenciales con una solución de protección de las cargas de trabajo diseñada expresamente para el centro de datos moderno.

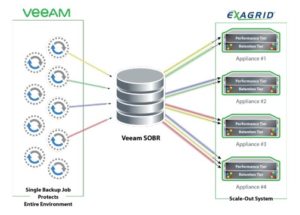

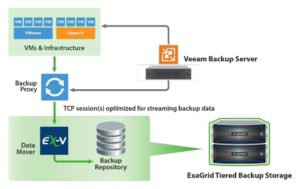

Los clientes de Veeam pueden agregar los appliances de almacenamiento de ExaGrid, para lograr sus objetivos de backup, recuperación y disaster recovery (DR).

Mejora el espacio de almacenamiento, ejecuta procesos más rápidos, conserva los activos digitales durante todo su ciclo de vida.

Con la estrecha integración entre el software de copia de seguridad Veeam, el Hardware de almacenamiento de backup por niveles Exagrid y la especialización de AT Innovando juntos, se ofrece una solución de respaldo óptima, rentable, que va más allá de la protección de datos estándar basada en disco.

La solución de backup por niveles de ExaGrid puede alojar hasta 32 appliances en un único sistema de escalabilidad horizontal, cada uno de los cuales incluye una Landing Zone de caché en disco no deduplicada por niveles, asociada a un repositorio de datos deduplicado para la retención a largo plazo.

Este repositorio funciona con Veeam Accelerated Data Mover, que completa los backups de Veeam y las operaciones de Instant VM Recovery® hasta tres veces más rápido que los appliances de deduplicación.

ExaGrid es compatible con Scale-Out Backup Repository (SOBR) de Veeam, permitiendo a la administración de las copias de seguridad Veeam, dirigir todos los JOBS a un único repositorio formado por ExaGrid o las acciones en varios dispositivos ExaGrid

Los dispositivos ExaGrid están totalmente integrados con Veeam Data Mover. La mayoría de funciones exclusivas de Veeam como Sure Backup, Virtual Lab, Instant VM Recovery, Copy and Replicate, y otras funciones avanzadas, requieren una copia de seguridad no duplicada en el disco. Solo ExaGrid proporciona esta copia de seguridad debido a su exclusiva LAnding Zone o «Zona de aterrizaje» de caché de disco. ExaGrid incluye un integrado Veeam Data Mover con cada dispositivo llamado «ExaGrid-Veeam Accelerated Data Mover».

Esto mejora todos los procesos de copia de seguridad, restauración y también permite crear un FULL sintético directamente en el sistema ExaGrid para un mayor rendimiento. ExaGrid puede crear y restaurar un FULL sintético más rápido que cualquier otra solución.

El ransomware puede infligir daños y gastos significativos al negocio, paralizando rápidamente a toda la organización. ExaGrid y Veeam ofrecen opciones de almacenamiento inmutables para proteger tu nube, software como servicio (SaaS), virtual y físico cargas de trabajo de ransomware.

https://www.exagrid.com/exagrid-products/supported-data-backup-applications/veeam-backup/

https://www.veeam.com/es/exagrid-storage-solutions.html

wp_veeam_exagrid_solves_longterm_datachallenges_wp.pdf

julio 31, 2019

Estuvimos presentes en el Red Hat Summit 2019 que se realizó del 7 al 9 de Mayo en la ciudad de Boston, Estados Unidos, representados por Gabriel Gertner, Gerente de Desarrollo de Negocios Estratégicos e Innovación de AT.

Con la presencia de más de 9000 personas, entre clientes, partners y autoridades de Red Hat, el evento se enmarcó en el concepto de “Expand your Possibilities”, haciendo foco en la transmisión vivencial de la cultura open.

La apertura fue realizada por Jim Whitehurst, CEO de Red Hat, quien inició la conferencia señalando que nos encontramos en un tiempo en el que las posibilidades nunca han sido tan grandes y que, por ello, es necesario que todos salgamos de nuestras zonas de confort y realicemos algunos cambios. “Tenemos que pensar diferente”, insistió. Nos ha dejado en claro que tiene que haber un cambio en los procesos, en la forma en que trabajamos. Open source se ha convertido en una nueva manera en que las personas colaboran. En resumen, el open source es la nueva forma de innovar.

Uno de los grandes momentos del evento consistió en la presencia de Ginni Rometty y Satya Nadella CEOs de IBM y Microsoft respectivamente.

Ginni Rometty, habló sobre el compromiso de la compañía con el open source y la compra de Red Hat. Indicó que ambas firmas comparten una misma misión: escalar la innovación abierta y que Red Hat se mantendrá como una compañía independiente. Hizo hincapié en que es una “maravillosa compañía con una maravillosa cultura”.

A la presencia de Rometty de IBM se añadió la de Satya Nadella, quien anunció la disponibilidad de Azure OpenShift Service como servicio administrado y soportado conjuntamente por Microsoft y Red Hat.

Historias de éxito

Durante el encuentro también se presentaron varias historias de éxito, testimonios de empresas clientes de Red Hat haciendo referencia a sus procesos de Transformación Digital.

Entre ellos destacamos los caso de:

ExxonMobil que gracias al uso de OpenShift y de contenedores ofrece actualizaciones 500% más rápido.

Lockheed Martin (empresa aeronáutica y de defensa), que ahora puede desplegar aplicaciones nuevas prácticamente todos los días.

DBS Bank. Este banco hace cinco años se dio cuenta que el camino hacia el desarrollo no pasaba por abrir más sucursales, sino por volverse digitales.

Estas innovaciones se lograron gracias al uso de instrumentos de Red Hat como ser los Open Innovation Labs, Red Hat Learning Suscription y las Discovery Sessions.

Red Hat Enterprise Linux

Se anunció la versión 8 de Red Hat Enterprise Linux (RHEL). La nueva versión – que se señala ‘redefinida para la nube’ – ofrece herramientas como Red Hat Insights, Image Builder y Web Console, mientras que para los desarrolladores ofrece Application Streams, Container Tools y Universal Base Image.

RECAP

Si querés ver un resumen de lo que fue el evento, mirá este video. Y para repasar alguna sesión del evento, hacé click aquí.